Intune Windows App Protection Policy

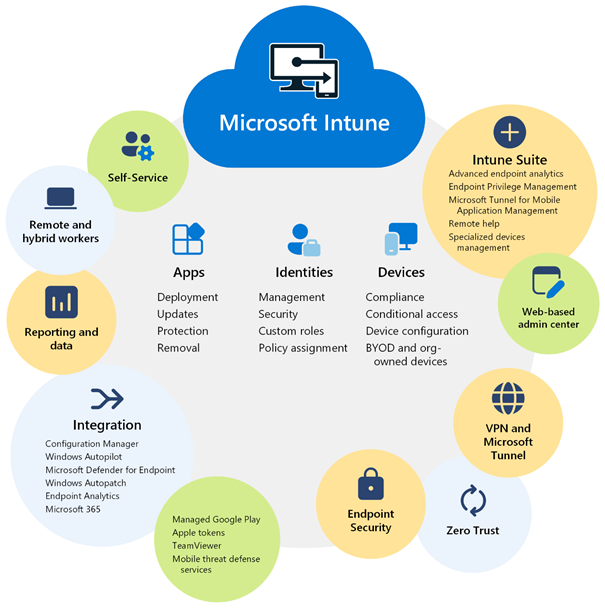

Günümüzün modern çalışma modelleri; uzaktan erişim, kişisel cihaz kullanımı (BYOD) ve bulut tabanlı uygulamaların yaygınlaşmasıyla birlikte kurumsal verilerin korunmasını daha karmaşık hâle getiriyor. Microsoft Intune’un sunduğu Windows App Protection Policy (WAPP), bu yeni çalışma düzeninde kurumsal verileri uygulama seviyesinde korumak için geliştirilmiş güçlü ve esnek bir güvenlik çözümüdür.

WAPP, Windows cihazlar üzerinde çalışan uygulamalara yönelik veri koruma kuralları tanımlamanıza olanak tanır. Böylece cihaz tamamen Intune tarafından yönetilmese bile; kopyalama–yapıştırma kısıtlamaları, dosya paylaşım denetimleri, şifre politikaları, kurumsal ve kişisel verilerin ayrıştırılması ve veri sızıntısını engelleme gibi kontroller doğrudan uygulama düzeyinde uygulanabilir hâle gelir.

Bu yapı, özellikle kişisel cihazlardan kurumsal kaynaklara erişim sağlanan senaryolarda (BYOD), güvenlik ekiplerine hem esneklik hem de ilave bir güvenlik katmanı sunar.

Windows App Protection Policy yönetimi genellikle aşağıdaki roller tarafından gerçekleştirilir:

- Intune Administrator

- Endpoint Security Administrator

- Security Administrator

- Global Administrator

Bu yöneticiler, kurumsal veri koruma stratejisinin bir parçası olarak WAPP politikalarını oluşturarak uygulama bazlı güvenlik gereksinimlerini merkezi olarak yönetebilir.

Microsoft Intune Windows App Protection Policy, aşağıdaki lisanslarla kullanılabilmektedir:

- Microsoft 365 E3 / E5

- Enterprise Mobility + Security (EMS) E3 / E5

- Microsoft Intune Plan 1

- Microsoft Intune Suite (ileri düzey ek özelliklerle birlikte)

- Microsoft 365 Business Premium

WAPP, modern kurumsal çalışma modellerini benimseyen şirketler için hem uç nokta güvenliğini artıran hem de kullanıcı deneyimini koruyan önemli bir güvenlik bileşenidir. Bu makalede, Windows App Protection Policy’nin nasıl yapılandırılacağını inceleyeceğiz.

Önemli NOT: Bu anlatacağım bölümde sadece “Edge” uygulaması ile verilerin kısıtlamasını yapacağız. Diğer uygulamalardaki veri koruma “Purwiev” ile yapılmaktadır. Eskiden bu iş için WIP kullanılmaktaydı. 2022 yılı itibari ile bu uygulama artık kalktı (Halen kural yazılabiliyor). Microsoft bu uygulamayı kademeli olarak kaldıracağını iletmektedir.

Link: Protect your enterprise data using Windows Information Protection – Windows 10 | Microsoft Learn

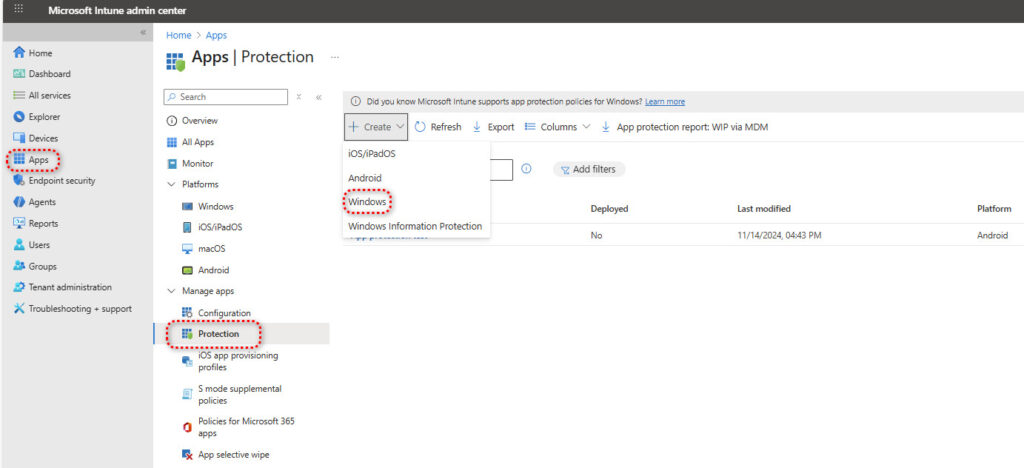

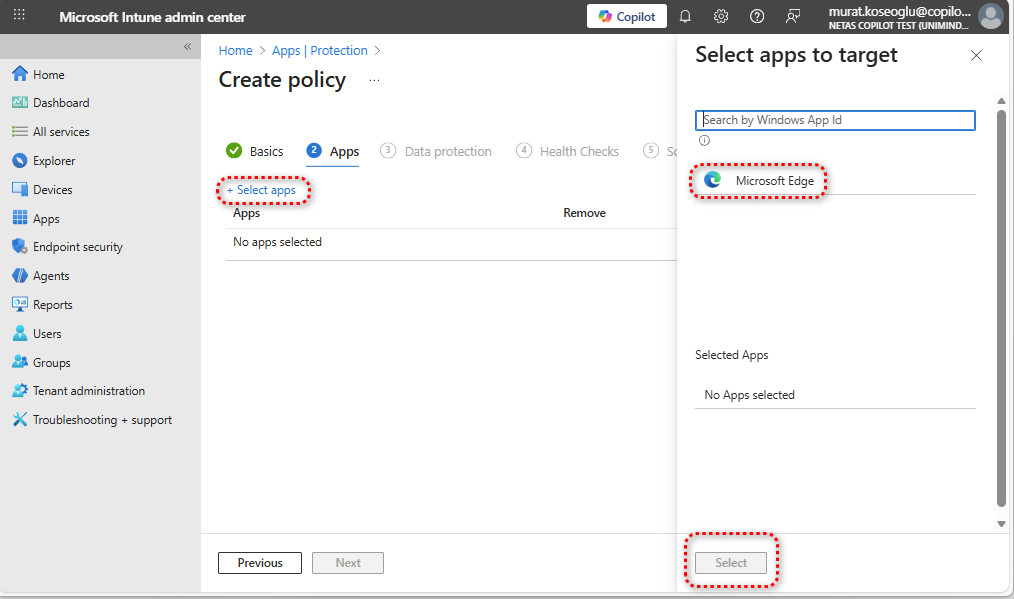

Kuralı oluşturmak ğiçin ilk olarak https://intune.microsoft.com/ adresine yukarıdaki yetkilere sahip kullanıcı ile giriş yapıyoruz. Sonrasında “Apps>Protection” kısmının açıyoruz. Üst Kısımda Policy oluşturmak için”Create” menüsünü genişletip “Windows” seçeneği ile devam ediyoruz.

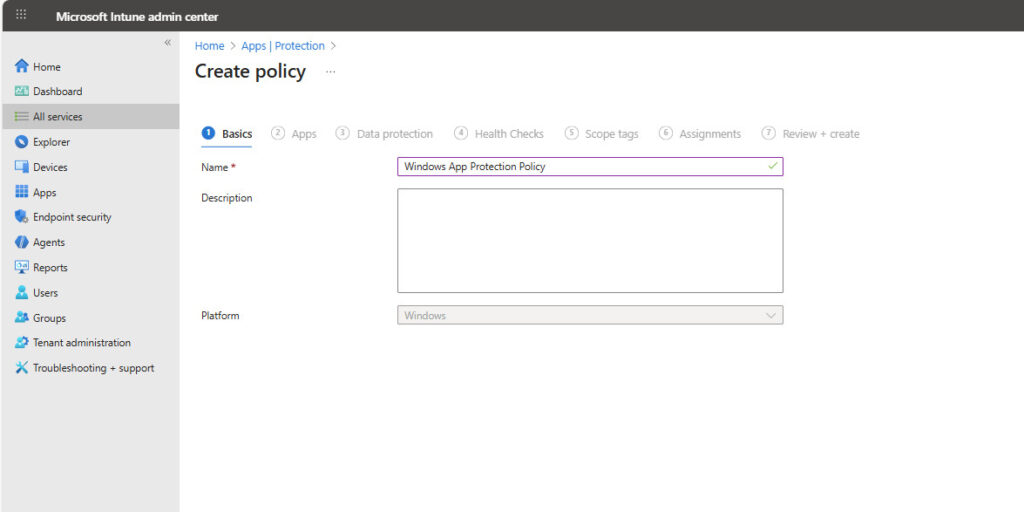

“Basics” kısmından politikamıza isim veriyoruz.

Burada uygulamamızı seçip devam ediyoruz.

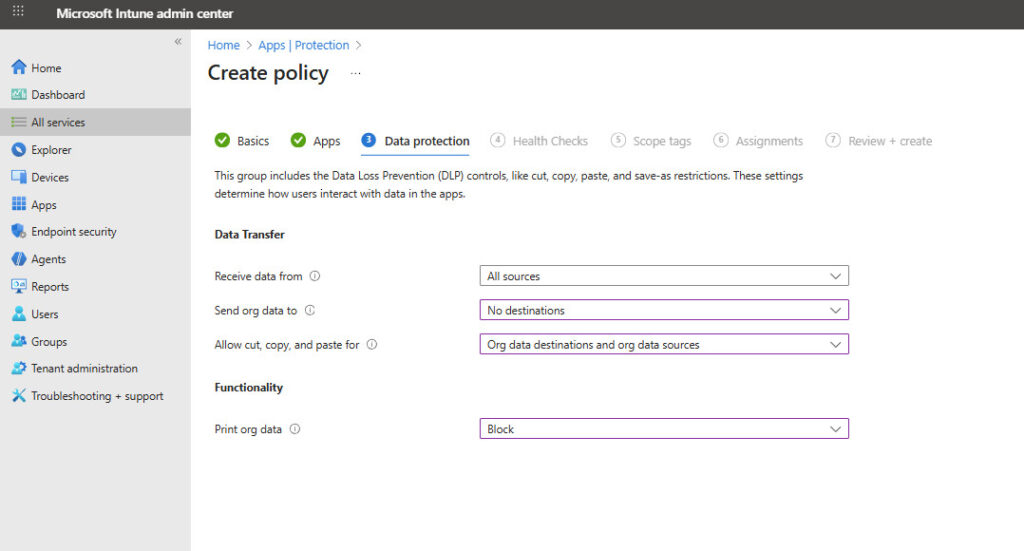

Asıl kuralları yazacağımız yer burası. Buradaki ayarlar ile verilerin edge üzerinde nerelere kopyalanıp yapıştırlacağını veya çıktı alınıp alınamaycağını buradan düzenliyoruz.

Ayaların açıklamaları aşağıdaki gibidir.

Receive data from

- All Sources : Kurumsal uygulamada (örneğin, iş e-postanızla açılmış Outlook), kullanıcıların herhangi bir dış kaynaktan (örneğin, kişisel e-posta hesabı, kişisel bulut depolama, yönetilmeyen uygulama) veri açmasına veya almasına izin verir.

- No Sources: Kurumsal uygulamada (org context), kullanıcıların yalnızca kurumsal olarak etiketlenmiş veya politikayla yönetilen diğer kaynaklardan veri açmasına/almasına izin verir. Kişisel veya yönetilmeyen kaynaklardan veri açılmasını kesinlikle engeller.

Send org data to

- All destinations : Kurumsal verilerin (örneğin, iş e-postasındaki bir dosya), herhangi bir hedefe (kişisel bulut depolama, kişisel e-posta, yönetilmeyen uygulamalar) serbestçe gönderilmesine veya paylaşılmasına izin verir.

- No destinations: Kurumsal verilerin, kurumsal uygulamalardan hiçbir harici hesaba, belgeye, konuma veya uygulamaya gönderilmesine veya paylaşılmasına izin vermez.

Allow cut, copy, and paste for

- Any destination and any source: Kurumsal veriler, yönetilen uygulamalardan herhangi bir kişisel veya yönetilmeyen uygulamaya kopyalanabilir ve yapıştırılabilir.

- Org data destinations and any source: Kurumsal verilerin hedefi, yalnızca kurumsal olarak etiketlenmiş yerler veya uygulamalar olabilir. Ancak, kullanıcılar herhangi bir kaynaktan (kişisel uygulama veya web sitesi) kurumsal uygulamaya veri yapıştırabilir.

- Org data destinations and org data sources: Kurumsal verilerin kesilmesi/kopyalanması yalnızca yönetilen (kurumsal) uygulamalar arasında yapılabilir. Kurumsal veri, kişisel uygulamalara aktarılamaz. Aynı zamanda, yalnızca kurumsal olarak etiketlenmiş kaynaklardan kurumsal uygulamaya veri yapıştırılabilir.

- No destination or source: Tamamen Engellenmiş. Kurumsal uygulamalardan hiçbir yere veri kopyalanamaz veya kesilemez. Aynı şekilde, hiçbir yerden kurumsal uygulamaya veri yapıştırılamaz.

Print org data

- Block: Kurumsal veriler yazıdırlamaz

- Allow: Kurumsal veriler yazdırılabilir.

Ben resimdeki şekilde ayarlarımı uygulayıp devam ediyorum.

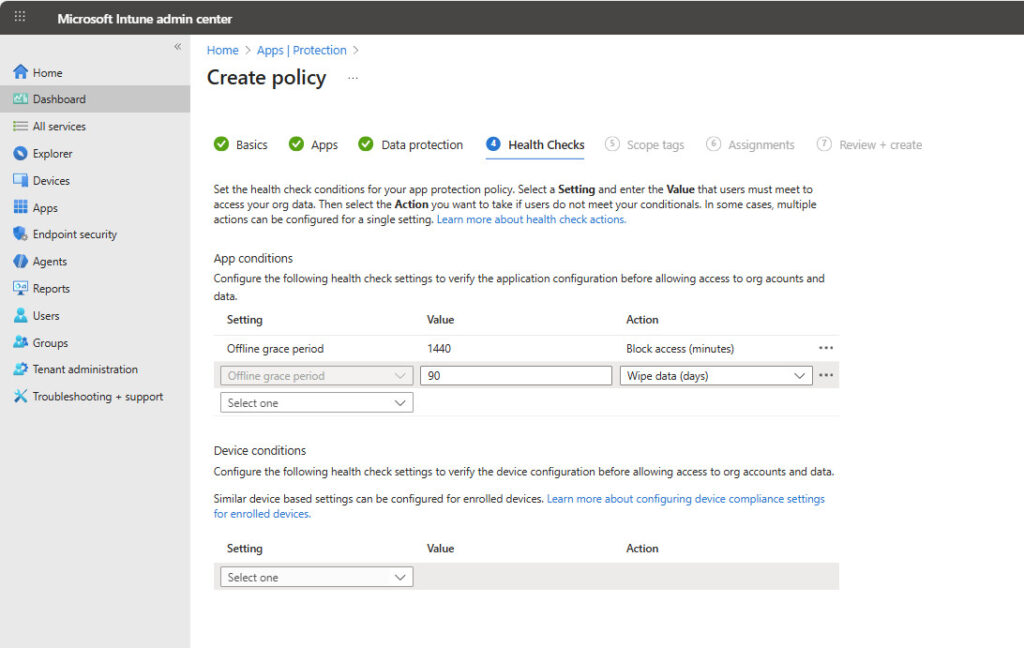

Bu ayarlar, kullanıcıların kurumsal verilere erişimine izin vermeden önce uygulamanın ve cihazın belirli güvenlik veya yapılandırma gereksinimlerini karşılayıp karşılamadığını kontrol eder.

Offline grace period; Uygulamanın bir ağa bağlanmadan ne kadar süre çevrimdışı kalabileceğini belirtir. 1440 dakika (24 saat) dolduktan sonra uygulama ağa bağlanamazsa, kurumsal verilere erişim engellenir.

Wipe data (days); Uygulamanın bir ağa bağlanmadan ne kadar süre çevrimdışı kalabileceğini belirtir. 90 gün dolduktan sonra uygulama ağa bağlanamazsa, cihazdaki kurumsal veriler uzaktan silinir (wipe).

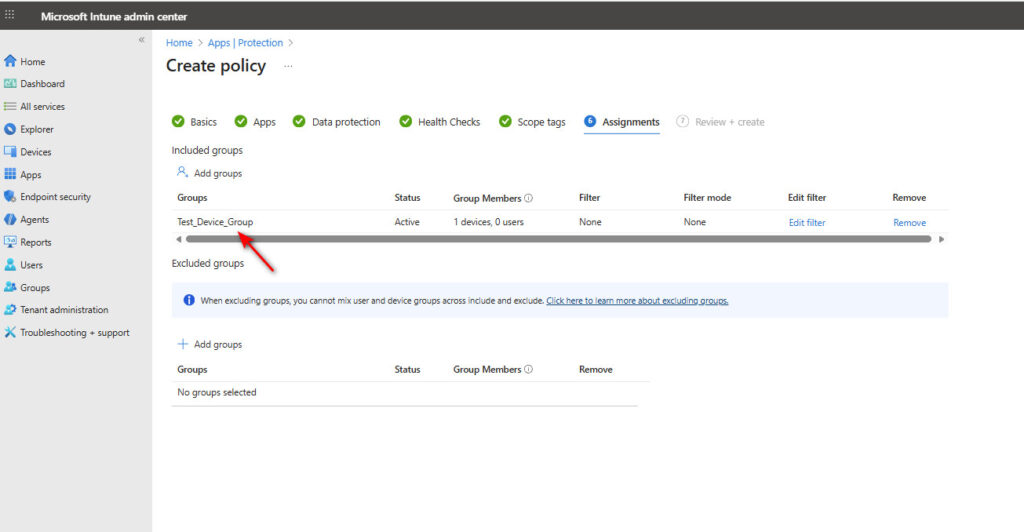

Burada kuralı ben cihaz bazlı olarak uygulayacağım.

Artık kuralımız aktif olarak kullanıcılarda çalışmaktadır.